[撰文 Leaf]

哈囉大家好!有人被詐騙集團騷擾過嗎?我們這集要教大家怎麼當一個合格的詐騙集團xD

當然是假的啊…

這集的重點在於電子詐欺,那就讓我們直接來看看影片中有哪些資安點和詐欺手法吧:

1. 眼睛業障重,電話號碼也是假的?!

有接過詐騙電話的經驗嗎?小編就接過類似下面的電話號碼,打回去根本打不通,見鬼了!這到底是怎麼回事?

(圖/0931181940騙1168次!「10大詐騙電話號碼」封鎖了沒?)

(圖/0931181940騙1168次!「10大詐騙電話號碼」封鎖了沒?)

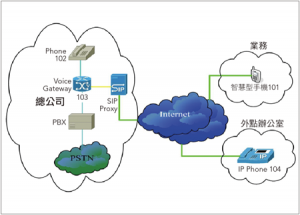

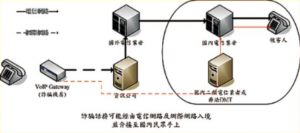

提到詐騙電話就一定要先了解的專業技術 – VoIP,它是一種網際網路的語音通話技術,也就是大家常講的網路電話啦!以下將介紹下方VoIP架構圖中的各個組件。

(圖/架設SIP Proxy打造免費專屬VoIP系統- 專題報導- 網管人NetAdmin)

(圖/架設SIP Proxy打造免費專屬VoIP系統- 專題報導- 網管人NetAdmin)

Voice Gateway

它是網路與傳統電話系統(也就是圖中的PSTN)的一道橋樑,負責網路語音訊號與傳統電話語音訊號之間的轉換。

SIP Proxy

SIP Proxy的作用是管理下面所有網路電話,然後紀錄這些設備電話號碼跟IP位址,當對方撥打電話時,就透過Proxy來判斷對方撥打的對象,跟目標在網路中的位置。

PBX(交換機)

早期傳統電話系統的電話要能接通,必須仰賴接線生將兩條線路接在一起,才能保持通話,而交換機扮演的就像是自動化接線生機器人,負責處理兩用戶的電話的連接。

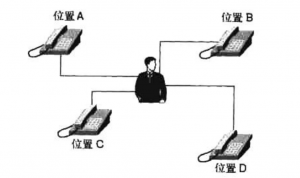

(圖/VoIP技術構架)

(圖/VoIP技術構架)

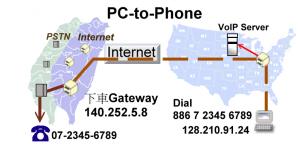

詐騙電話通常就是利用網路電話來詐騙的,假設嫌犯從國外打Skype網路電話到台灣,正常路徑應該是先與資訊公司的VoIP Server(也就是架構圖中的SIP Proxy)聯絡,獲得台灣下車Gateway(也就是架構圖中的Voice Gateway)的IP位址。

連線後,Gateway將網路語音訊號轉成電話語音訊號,把訊號傳給台灣電信商的交換機(PBX),就能接到處在PSTN傳統電話系統的目標電話了。

但……刑事局有個案例,一樣經過資訊公司,不過嫌犯沒直接跟電信商連線,反而找了介接於電信商底下的二類電信業者,買了一條具改變來電號碼性質的線路後,就可以做到改號,進而達到詐騙的目的。

(圖/刑事雙月刊42期-我國執行可信賴主叫號碼之試煉與挑戰)

(圖/刑事雙月刊42期-我國執行可信賴主叫號碼之試煉與挑戰)

聽起來很複雜嗎?其實就跟我們有辦法透過種花電信,隱藏來電號碼是一樣的道理。關於改號這種效果,我在Google找到有做這種服務的網站。

打這種招牌跟口號,不怕被警察北北請吃麥當勞嗎……

開玩笑的啦……,讓小編強調一下該網站上的警語:用戶需對自己造成的所有損失負責。而本文也僅提供學術參考唷!啾咪 >_<

什麼!還不懂?除了購買線路外,還要有個操作介面吧…不然你以為可以腦波控制改變號碼喔xD

以刑事局的案例為例,某家二類電信業者曾被查獲有架設VOS軟交換系統,協助詐騙集團改號詐騙,而所謂的VOS系統就是用來控制交換機的程式。當嫌犯撥打號碼時,傳往電信業者架設的交換機,這時主叫號碼(來電號碼)被VOS2009竄改後,最後和受害者建立通話。

(圖/刑事雙月刊44期-以查扣之VOS軟交換系統為例:循線擴大追查詐欺集團)

(圖/刑事雙月刊44期-以查扣之VOS軟交換系統為例:循線擴大追查詐欺集團)

詐騙真的防不勝防,不過百密終有一疏,詐騙電話為了躲避追蹤,幾乎都會從國外打進來,這種屬於國際行動電話的,即時號碼經過竄改,來電仍然會顯示「+」符號,市話則顯示「00x」,一旦發現來電是國際電話,記得要保持頭腦清楚、思緒清晰。

秉持小心求證的精神,除了能使用刑事局與來電辨識APP業者合作推出的Whoscall,做事前的預防,事後可以求助警察,或者求證被假冒對象,別傻傻地讓詐騙集團玩弄於手掌心喔!

延伸閱讀:

[1]刑事雙月刊42期-破解詐欺集團高科技犯罪

[2]連耀南。《規面與技術面看網路電話的前景-下車容易上車難》

[3]有線電話POTS運作原理-搞懂用了上百年的電話系統

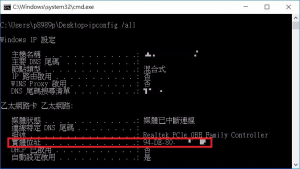

2. MAC位址竟然也能拿來定位?

當廠商將網路介面卡出廠時,都會為每一張介面卡賦予一個獨一無二的識別碼,他幾乎能代表你的電腦在網路中的真實位置。

從上一期看電影學資安「全部都自動,到處都是洞 – CSI Cyber S01E06」中,那影片中用的軟體,該不會IP定位的原理相同吧?

其實是靠不斷地移動來掃描周圍的基地台,透過Wifi訊號的強弱來判斷自身與該MAC位址設備之間的距離。

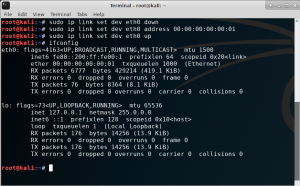

既然如此,我們會改MAC位址的話,警察不就抓不到,那……影片還怎麼結局啊!!!

延伸閱讀:

[1]MAC 網路卡真實位置查詢方法(電腦、iOS 與 Android手機適用)

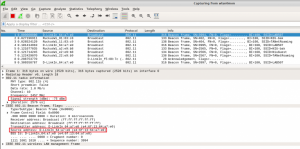

3. 壓倒駱駝的最後一筆USB紀錄

對於駭客來說,在入侵完系統後,有一件事情非常非常重要,那就是擦除入侵痕跡,這攸關於事後會不會被警察找上門,找上門幹嘛?

許多案件最後都因為忽略了USB紀錄而證據確鑿,然後就被帶去吃麥當當了,也包括了這次影片中的嫌犯,雖然使用了一次性手機來避免被追蹤,但最後卻因為連接電腦而不小心留下了USB紀錄。

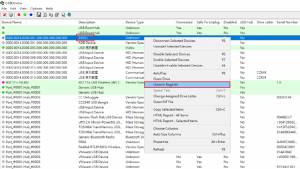

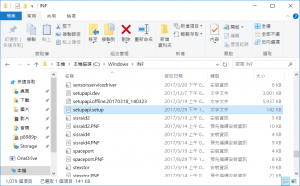

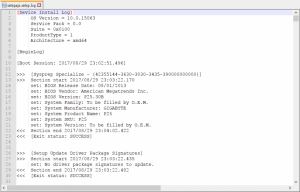

那如何查看USB紀錄呢?Windows上有一個叫NirLaunch的免安裝軟體,裡頭有一些系統的小工具,而其中就有一個是USBDeview的程式。

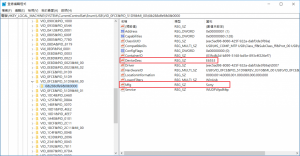

其中就有一筆是手機的連接紀錄。講完鑑識,就要來講講如何清除這筆痕跡了,其實USBDeview也只是把系統註冊表的紀錄撈出來而已,所以我們只要在註冊表上刪除這些紀錄就OK了。

右鍵直接Open In RegEdit就可以看到該紀錄在註冊表的位置了,然後我們直接把資料夾整個刪除就好啦。

除此之外,當新裝置連接上電腦,會在電腦上安裝新的驅動程式,同時也會在C:\Windows\INF目錄內的setupapi.dev.log留下訊息紀錄,所以我們最好也將這個紀錄檔清除一下。

延伸閱讀:

[1]查外接裝置竊取資料跡證 USB反鑑識技術大攻防 – 技術專欄 – 網管人NetAdmin

[2]注册表- 維基百科,自由的百科全書

最後,除了影片中的資安點,小編還想跟大家提影片中另外要表達的訴求。

因為網際網路,讓大家可以匿名且肆無忌憚地躲在網路背後任意發言,因此也造成了一些社會問題,如果霸凌擴及全世界或網際網路,那就是近年來大家常聽到的網路霸凌。

就如影片中的故事,言語即武器,未經思索打下的殘忍評論,是有可能會毀了一個人的一生,記住!從資安面向來看,你所認為的匿名,未必就是真的匿名,在網路上的一切行為,都將會留下一些痕跡。

這集的 CSI Cyber S01E07就到這裡告一段落囉!我們是ISDA(台灣資訊安全聯合發展協會)。

為了要讓更多人了解資訊安全,除了基礎資訊安全教育訓練以外,我們將針對影集裡面會提到的技術作一系列的資訊安全解說。歡迎認同我們的朋友給我們一點鼓勵,到我們的FB粉絲頁按個讚加分享。

https://www.facebook.com/ISDA.tw/

有任何活動相關訊息,我們也會第一時間張貼在ISDA粉絲團喔!